La visión Retrospectiva

es retroceder en el tiempo para observar como eran los artículos antes

de ser innovados, por ejemplo, observar la pluma, que antes se usaba

como la pluma de un animal remojándola en tinta; en cambio ahora existen

diversos tipos de plumas.

La visión Retrospectiva

es retroceder en el tiempo para observar como eran los artículos antes

de ser innovados, por ejemplo, observar la pluma, que antes se usaba

como la pluma de un animal remojándola en tinta; en cambio ahora existen

diversos tipos de plumas.Vision retrospectiva

15:50 La visión Retrospectiva

es retroceder en el tiempo para observar como eran los artículos antes

de ser innovados, por ejemplo, observar la pluma, que antes se usaba

como la pluma de un animal remojándola en tinta; en cambio ahora existen

diversos tipos de plumas.

La visión Retrospectiva

es retroceder en el tiempo para observar como eran los artículos antes

de ser innovados, por ejemplo, observar la pluma, que antes se usaba

como la pluma de un animal remojándola en tinta; en cambio ahora existen

diversos tipos de plumas.

Etiquetas:

BLOQUE 5

Opinión sobre Vision prospectiva

21:35

Según entendí La visión prospectiva es una idea sobre algún proyecto o sueño que tengas es casi como el proyecto de inovacion que hemos tenido, solo que este se planea a escala mas grandes.

Etiquetas:

BLOQUE 5

Visión prospectiva.

21:33

Una visión prospectiva de la tecnología: escenarios deseables.

La prospectiva es una disciplina que estudia el futuro de un punto de vista social, económico, político, científico y tecnológico. La podemos definir como la ciencia que estudia el futuro para comprenderlo y poder influir en el.

PROSPECTIVA PREDICTIVA: su premisa básica dice que es posible comprender los mecanismos que provocan la ocurrencia de ciertos hechos y evitan la de otros.

PROSPECTIVA INTERPRETATIVA: Trata de pronosticar futuros alternativos para mejorar la calidad de las decisiones del presente incrementado de esta forma la capacidad de reacción ante lo inesperado.

PROSPECTIVA CRÍTICA: es la más revolucionaría pues considera que no se puede hacer perspectiva partiendo las proyecciones del presente.

La prospectiva se inscribe en el realismo científico característico del estudio de los modelos de decisión que incorporan:

-Variables de memoria de la historia, del conocimiento adquirido.

-Variables de prospectiva, del futuro, del conocimiento por venir.

-Variables de fines y objetivos, de valores

Etiquetas:

BLOQUE 5

Despedida ToT.

9:43

Bueno pues esto es final y pues la verdad los voy a extrañar a todos y todas espero y se cumplan todas sus metas y sus sueños se cumplan como ustedes lo quieren y pues la verdad estos 3 años que pase con ustedes jamas los olvidare y pues quiero agradecer a mis amigos que vieron llorar y estuvieron hay cuando mas lo necesite y mas sobre todo a Cabo, Vania, Marlen, Pamela, Imanol, Lupita Zolano , Lupita Calzada , Carlos , Emiliano, Noé, y Fany xD bueno pues yo no les digo adiós si no hasta pronto espero y algún día los vuelva a ver mis mejores deceos para todos no me olviden que yo no los olvidare bueno pues los veo luego cuidense mucho los quiero mucho no se olviden de mi que yo nunca los olvidare 7u7. No me olviden por que Vicky nunca olvida xD.

Etiquetas:

BLOQUE 5

PROYECTO DE VIDA.

9:21

Bueno pues hoy estoy a qui encerrada en un mundo imaginario , yo soy una de las personas que las gusta soñar pero no quieren afrontar la realidad pero después de este día mi vida a cambiar estoy decidida a salir de mi zona de confort , de mi burbuja en la que me protegen mis papas , estoy dispuesta a dejar eso atrás en el pasado , hoy saldré a ver la realidad a buscar caminos , conocer personas ,por que adelante me espera algo mejor no importa si caigo , si me caigo me levantare con nuevos propósitos nuevas metas , nuevos objetivos para seguir luchando pero lo que quiero , ya no tendré miedo a enfrentar la realidad , conseguir el éxito pero no quiero el éxito sola sino para poder disfrutar algunos momentos con mi familia , mis amigos y amigas aunque mi familia no crea en mi yo se que lo lograre y cuando lo haya logrado regresare a decirles que yo confié en mi y no me importo que los demás pensaran o dijeran de mi yo se que puedo lograrlo se que puedo triunfar y cuando 1 ves mas lo haya conseguido les diré LO FÁCIL YA LO HICE , LO DIFÍCIL LO ESTOY HACIENDO Y COMPLICADO ME TARDARE PERO LO LOGRARE.

Etiquetas:

BLOQUE 5

Video tutorial Steve Jobs

9:55

1._ Su idea principal de STEVE JOBS era cambiar la vida de todas las personas al inicio de su carrera

2._ 1973 Steve Jobs y su compañero Steve Wozniak presentaron su primer modelo

3._ En 1975 la era de la informática

4.-22 de noviembre de 1972 todos se alocaron por un Ipohen

5.-Steve Jobs era la cabeza de la compañía pixar

6.-Octubre del 2004 Aplee lanzo Ipod

7.-En el 2004 Jobs se sometió a una operación para remover un tumor maligno en el páncreas

8.-Había un Ipohen para persona discapacitadas

9.- Los ultimo 6 años de su vida fueron los mas creativos

10.-Aun a pesar de que aprecio un nuevo tumor Steve se mantuvo de pie

11.-Cuando Steve Jobs murió todas las personas se vistieron de luto en su honor y memoria

2._ 1973 Steve Jobs y su compañero Steve Wozniak presentaron su primer modelo

3._ En 1975 la era de la informática

4.-22 de noviembre de 1972 todos se alocaron por un Ipohen

5.-Steve Jobs era la cabeza de la compañía pixar

6.-Octubre del 2004 Aplee lanzo Ipod

7.-En el 2004 Jobs se sometió a una operación para remover un tumor maligno en el páncreas

8.-Había un Ipohen para persona discapacitadas

9.- Los ultimo 6 años de su vida fueron los mas creativos

10.-Aun a pesar de que aprecio un nuevo tumor Steve se mantuvo de pie

11.-Cuando Steve Jobs murió todas las personas se vistieron de luto en su honor y memoria

Etiquetas:

Bloque 4

Opinion tipos de virus

10:44

Bueno pues en mi opinion estos tipos de virus son sistemos utilizados para invadir nuestra privacidad o bien perjudicarnos mediante la utilizacion de programas infecciosos en nuestra computadora

Etiquetas:

Bloque 4

Tipos de virus

10:40En informatica, un virus de computadora es un programa malicioso desarrollado por programadores que infecta un sistema para realizar alguna acción determinada. Puede dañar el sistema de archivos, robar o secuestrar información o hacer copias de si mismo e intentar esparcirse a otras computadoras utilizando diversos medios. Siguiendo este link, podrás saber cómo un virus infecta a un sistema.

A continuación se detallan los distintos tipos de virus de computadoras hasta ahora conocidos:

Virus de Boot

Uno de los primeros tipos de virus conocido, el virus de boot infecta la partición de inicialización del sistema operativo. El virus se activa cuando la computadora es encendida y el sistema operativo se carga.

Time Bomb o Bomba de Tiempo

Los virus del tipo "bomba de tiempo" son programados para que se activen en determinados momentos, definido por su creador. Una vez infectado un determinado sistema, el virus solamente se activará y causará algún tipo de daño el día o el instante previamente definido. Algunos virus se hicieron famosos, como el "Viernes 13" y el "Michelangelo".

Lombrices, worm o gusanos

Con el interés de hacer un virus pueda esparcirse de la forma más amplia posible, sus creadores a veces, dejaron de lado el hecho de dañar el sistema de los usuarios infectados y pasaron a programar sus virus de forma que sólo se repliquen, sin el objetivo de causar graves daños al sistema. De esta forma, sus autores tratan de hacer sus creaciones más conocidas en internet. Este tipo de virus pasó a ser llamado gusano o worm. Son cada vez más perfectos, hay una versión que al atacar la computadora, no sólo se replica, sino que también se propaga por internet enviandose a los e-mail que están registrados en el cliente de e-mail, infectando las computadoras que abran aquel e-mail, reiniciando el ciclo.

Troyanos o caballos de Troya

Ciertos virus traen en su interior un código aparte, que le permite a una persona acceder a la computadora infectada o recolectar datos y enviarlos por Internet a un desconocido, sin que el usuario se de cuenta de esto. Estos códigos son denominados Troyanos o caballos de Troya.

Inicialmente, los caballos de Troya permitían que la computadora infectada pudiera recibir comandos externos, sin el conocimiento del usuario. De esta forma el invasor podría leer, copiar, borrar y alterar datos del sistema. Actualmente los caballos de Troya buscan robar datos confidenciales del usuario, como contraseñas bancarias.

Los virus eran en el pasado, los mayores responsables por la instalación de los caballos de Troya, como parte de su acción, pues ellos no tienen la capacidad de replicarse. Actualmente, los caballos de Troya ya no llegan exclusivamente transportados por virus, ahora son instalados cuando el usuario baja un archivo de Internet y lo ejecuta. Práctica eficaz debido a la enorme cantidad de e-mails fraudulentos que llegan a los buzones de los usuarios. Tales e-mails contienen una dirección en la web para que la víctima baje, sin saber, el caballo de Troya, en vez del archivo que el mensaje dice que es. Esta práctica se denomina phishing, expresión derivada del verbo to fish, "pescar" en inglés. Actualmente, la mayoría de los caballos de Troya simulan webs bancarias, "pescando" la contraseña tecleada por los usuarios de las computadoras infectadas. Existen distintas formas para saber si estás infectado con un troyano y cómo eliminarlo de tu PC.

Hijackers

Los hijackers son programas o scripts que "secuestran" navegadores de Internet,principalmente el Internet Explorer. Cuando eso pasa, el hijacker altera la página inicial del navegador e impide al usuario cambiarla, muestra publicidad en pop-ups o ventanas nuevas, instala barras de herramientas en el navegador y pueden impedir el acceso a determinadas webs (como webs de software antivírus, por ejemplo).

CIBERGRAFIA:https://www.google.com.mx/

Etiquetas:

Bloque 4

OPINION SOBRE QUE ES UN VIRUS Y COMO SE ORIGINO

10:37

Bueno pues en mi opinión un virus para mi es algo que de verdad si nos debe de importar ya que se encuentran por todas partes de la red ya que infecta y se instalan automática mente tan solo dando si en una tecla de algún documento que te lleguen a enviar

Etiquetas:

Bloque 4

Que es un virus y como se origino

10:31

Están por todas partes de la Red. Infectan, se replican y nos hacen la puñeta.

Debemos proteger nuestros ordenadores de sus ataques con programas antivirus. Programas que deben renovarse continuamente como hacen los propios virus y sus mutaciones, en una espiral que no se sabe bien dónde acabará. Si es que lo hace.

Pero… ¿cuándo y cómo empezó todo este rollo de los virus, gusanos, troyanos y demás “bichejos” informáticos?

En 1949, el informático John von Neumann publicó un artículo titulado Teoría y organización de autómatas complejos en el que afirmaba que un programa informático podía reproducirse. Recogiendo esa idea, algunos empleados de los Laboratorios Bell Computers (H. Douglas Mellory, Robert Morris, Victor Vysottsky y Ken Thompson) concibieron un juego -al que llamaron Core Wars- en el que dos programadores concebían programas autoreplicantes, que introducían en el ordenador del contrincante. No quedaba más que sentarse a observar cómo estas unidades de soporte lógico competían por tomar más rápidamente el control del ordenador. El programa que antes ocupara toda la memoria RAM era el vencedor.

En 1972 hizo su aparición Creeper, el primer virus reconocido como tal aunque no se le llamara todavía virus. Atacó a una máquina IBM Serie 360. Este programa presentaba periódicamente en la pantalla el mensaje: “I’m a creeper… catch me if you can!” (¡Soy una enredadera… agárrame si puedes!). Para eliminar este problema se creó el primer programa antivirus denominadoReaper (cortadora).

En 1986, el informático Fred Cohen acuñó el término virus informático y dió la primera definición matemática rigurosa del término en su tesis doctoral. Algo así como: “un programa capaz de infectar otros programas modificándolos para insertar una versión de sí mismo, tal vez incluso modernizada”.

El 2 de noviembre de 1988, un estudiante universitario llamado Robert T. Morris soltó el infameMorris Worm (también conocido como Gusano de Internet), el primer ejemplar de malware auto replicable que afectó a Internet. Durante unas horas, aproximadamente el 10% de todas las máquinas de Internet se vieron afectadas por él.

Nota sabionda: Robert T. Morris era hijo de Robert Morris, uno de los desarrolladores del UNIX y creador, junto con sus compañeros, del juego Core Wars.

Nota sabionda: Los virus suelen reemplazar archivos ejecutables por otros infectados con su código con la finalidad intencionada de destruir datos de un ordenador. Aunque también hay otros que solo se caracterizan por ser molestos. Son los gusanos los que tienen la capacidad de replicación. Suelen ser muy nocivos porque algunos contienen además una carga dañina para el ordenador como el virus. Los troyanos se presentan al usuario como un programa aparentemente legítimo e inofensivo pero al ejecutarlo ocasiona daño, normalmente crean una puerta traseda que permite la administración remota a un usuario no autorizado.

Nota sabionda: Los virus afectan a los ordenadores con sistema operativo MS Windows, el más popular y extendido. Linux, Solaris, Mac OS X y otros sistemas operativos basados en UNIX no tienen prácticamente incidencias en este tema.

CIBERGRAFIA: https://www.google.com.mx

Etiquetas:

Bloque 4

OPINION ACERCA DE LA CONFIGURACION DE CABLE CRUZADO

15:46

Bueno pues en mi opinión que un cable cruzado es un cable que interconecta todas las señales de una salida en un conector que nos permite obtener señal para poder ingresar a cualquier sitio web

Etiquetas:

BLOQUE 3

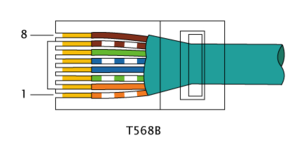

CONFIGURACION CABLE CRUZADO

15:30Cable cruzado

Un cable cruzado es un cable que interconecta todas las señales de salida en un conector con las señales de entrada en el otro conector, y viceversa; permitiendo a dos dispositivos electrónicos conectarse entre sí con una comunicación full duplex. El término se refiere – comúnmente – al cable cruzado de Ethernet, pero otros cables pueden seguir el mismo principio. También permite transmisión confiable vía una conexión ethernet.

Para crear un cable cruzado que funcione en 10/100baseT, un extremo del cable debe tener la distribución 568A y el otro 568B. Para crear un cable cruzado que funcione en 10/100/1000baseT, un extremo del cable debe tener la distribución Gigabit Ethernet (variante A), igual que la 568B, y el otro Gigabit Ethernet (variante B1). Esto se realiza para que el TX ( transmisión) de un equipo esté conectado con el RX ( recepción) del otro y a la inversa; así el que "habla" ( transmisión) es "escuchado" ( recepción).

Cable cruzado 568A/568B

Etiquetas:

BLOQUE 3

OPINION ACERCA DE LA CONFIGURACION PUNTO A PUNTO.

15:08

Bueno pues en mi opinión que las redes de punto a punto son aquellas que responden a un tipo de arquitectura en las que cada canal de datos que se utiliza para comunicar solo dos nodos que son dos puntos de intersección , conexion o unión de varios elementos que confluyen en un mismo lugar.

Etiquetas:

BLOQUE 3

CONFIGURACION CABLE PUNTO A PUNTO.

14:58Red de Punto a Punto

Las redes punto a punto son aquellas que responden a un tipo de arquitectura de red en las que cada canal de datos se usa para comunicar únicamente dos nodos, en clara oposición a las redes multipunto, en las cuales cada canal de datos se puede usar para comunicarse con diversos nodos. En una red punto a punto, los dispositivos en red actúan como socios iguales, o pares entre sí. Como pares, cada dispositivo puede tomar el rol de esclavo o la función de maestro. En un momento, el dispositivo A, por ejemplo, puede hacer una petición de un mensaje / dato del dispositivo B, y este es el que le responde enviando el mensaje / dato al dispositivo A. El dispositivo A funciona como esclavo, mientras que B funciona como maestro. Un momento después los dispositivos A y B pueden revertir los roles: B, como esclavo, hace una solicitud a A, y A, como maestro, responde a la solicitud de B. A y B permanecen en una relación recíproca o par entre ellos.

- Las redes punto a punto son relativamente fáciles de instalar y operar. A medida que las redes crecen, las relaciones punto a punto se vuelven más difíciles de coordinar y operar. Su eficiencia decrece rápidamente a medida que la cantidad de dispositivos en la red aumenta.

- Los enlaces que interconectan los nodos de una red punto a punto se pueden clasificar en tres tipos según el sentido de las comunicaciones que transportan:

- Simplex.- La transacción sólo se efectúa en un solo sentido.

- Half-dúpIex.- La transacción se realiza en ambos sentidos,pero de forma alternativa, es decir solo uno puede transmitir en un momento dado, no pudiendo transmitir los

dos al mismo tiempo.

- FuIl-Dúplex.- La transacción se puede llevar a cabo en ambos sentidos simultáneamente. Cuando

la velocidad de los enlaces Semi-dúplex y Dúplex es la misma en ambos sentidos, se dice que es un enlace simétrico, en caso contrario se dice que es un enlace asimétrico.

CIBERGRAFIA: http:// .es wikipedia.org/wiki/red_punto_a_punto

Etiquetas:

BLOQUE 3

OPINION ACERCA DE TIPOS DE REDES (ARQUITECTURA)

17:50

Bueno pues en mi opinion es que estos tipos de redes nos periten comunicarnos de una pequeña cantidad de equipos establecidos a poca distancia pues haci nos permiten comunicarnos rapidamente

Etiquetas:

BLOQUE 3

TIPOS DE REDES (ARQUITECTURA)

17:41

RED DE ÁREA PERSONAL o PAN (personal area network). Es una red conformada por una pequeña cantidad de equipos, establecidos a una corta distancia uno de otro. Esta configuración permite que la comunicación que se establezca sea rápida y efectiva.

RED DE ÁREA LOCAL o LAN (local area network). Esta red conecta equipos en un área geográfica limitada, tal como una oficina o edificio. De esta manera se logra una conexión rápida, sin inconvenientes, donde todos tienen acceso a la misma información y dispositivos de manera sencilla.

RED DE ÁREA METROPOLITANA o MAN (metropolitan area network). Ésta alcanza una área geográfica equivalente a un municipio. Se caracteriza por utilizar una tecnología análoga a las redes LAN, y se basa en la utilización de dos buses de carácter unidireccional, independientes entre sí en lo que se refiere a la transmisión de datos.

RED DE ÁREA AMPLIA o WAN (wide area network). Estas redes se basan en la conexión de equipos informáticos ubicados en un área geográfica extensa, por ejemplo entre distintos continentes. Al comprender una distancia tan grande la transmisión de datos se realiza a una velocidad menor en relación con las redes anteriores. Sin embargo, tienen la ventaja de trasladar una cantidad de información mucho mayor. La conexión es realizada a través de fibra óptica o satélites.

RED DE ÁREA LOCAL INALÁMBRICA o WLAN (Wireless Local Area Network). Es un sistema de transmisión de información de forma inalámbrica, es decir, por medio de satélites, microondas, etc. Nace a partir de la creación y posterior desarrollo de los dispositivos móviles y los equipos portátiles, y significan una alternativa a la conexión de equipos a través de cableado.

CIBERGRAFIA:HTTPS://www.google.com

Etiquetas:

BLOQUE 3

OPINION ACERCA DE QUE ES UN RED (INFORMATICA)

17:26

Bueno pues en mi opinión una red para mi es que de una sola linea hay varios dispositivos interconectados donde mas de 20 a 35 personas pueden utilizar 1 misma red , pues así las personas pueden cambiar información y que también puedan compartir recursos de diferente información

Etiquetas:

BLOQUE 3

QUE ES UNA RED (INFORMATICA)

17:14

Una red informática es un conjunto de dispositivos interconectados entre sí a través de un medio, que intercambian información y comparten recursos. Básicamente, la comunicación dentro de una red informática es un proceso en el que existen dos roles bien definidos para los dispositivos conectados, emisor y receptor, que se van asumiendo y alternando en distintos instantes de tiempo.

También hay mensajes, que es lo que estos roles intercambian. La estructura y el modo de funcionamiento de las redes informáticas actuales están definidos en varios estándares, siendo el más extendido de todos el modelo TCP/IP, basado en el modelo de referencia o teórico OSI.

De la definición anterior podemos identificar los actores principales en toda red informática, que veremos a continuación.

CIBERGRAFIA:HTTP://WWW.GOOGLE .COM

Etiquetas:

BLOQUE 3